wireshark是一款免費且開源的網絡抓包工具,前稱為Ethereal,同樣也是世界上最流行的網絡分析器,主要采用的是擷取網絡封包,并嘗試顯示出最為詳細的網絡封包資料,可以使您從微觀角度查看網絡中發生的事情,是許多商業、非營利性企業、政府機構和教育機構的首選軟件。目前wireshark軟件擁有強大的過濾器引擎,用戶可以使用過濾器篩選出有用的數據包,排除無關信息的干擾,以及wireshark網絡抓包工具使用的是以WinPCAP作為接口,直接與網卡進行數據報文交換,可以實時檢測網絡通訊數據,檢測其抓取的網絡通訊數據快照文件,并通過圖形界面瀏覽這些數據,可以查看網絡通訊數據包中每一層的詳細內容,例如包含有強顯示過濾器語言和查看TCP會話重構流的能力,支持幾百種協議和流媒體類型,功能強大且齊全,盡可能的滿足用戶多種需求。

除此之外,抓包軟件wireshark還擁有標準三窗格包瀏覽器界面,無需過多的窗口切換即可直觀看到詳細協議信息的數據包。同時,軟件能夠導出詳細的IP跳轉列表,因此用戶可以看從己方發出的數據包需要經過多少的節點到達對方房屋,總共經過多少ms,通過這些詳細數據,做到數據傳輸優化,從而提升訪問加載速度。ps:本站提供的是wireshark中文綠色版,用戶下載直接安裝即可使用,并且軟件界面全部都是中文,在很大程度上滿足了用戶的使用需求,有需要的朋友歡迎下載體驗。

抓包軟件wireshark綠色版怎么抓包?

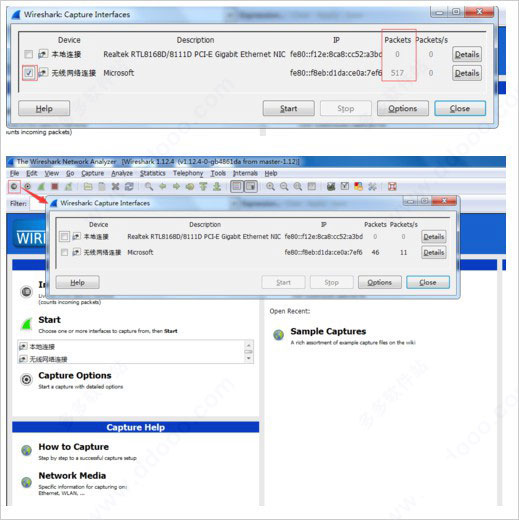

1、打開軟件之后,點擊抓取網絡接口卡選擇按鈕,選擇需要抓取的網卡接口;如果不確定是那個網絡接口,則可以看packes項數據變化最多接口,選中它然后點擊"start"開始抓包;

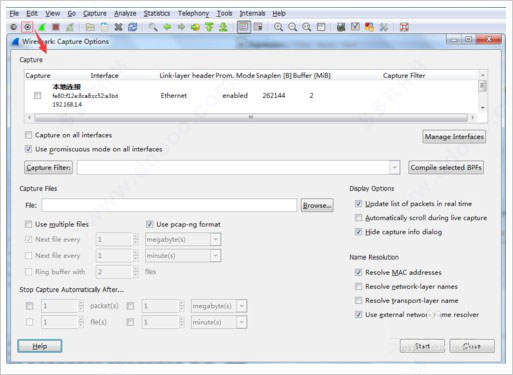

3、如果需要進行特別的配置,則需要先進行抓包錢的配置操作,點擊途中的配置操作按鈕,進入到抓包配置操作界面,進行相應配置;配置完成后點擊“start”開始抓包;

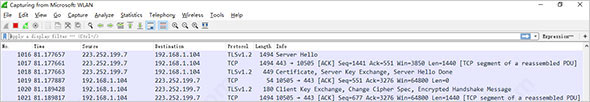

4、wireshark啟動后,wireshark處于抓包狀態中;

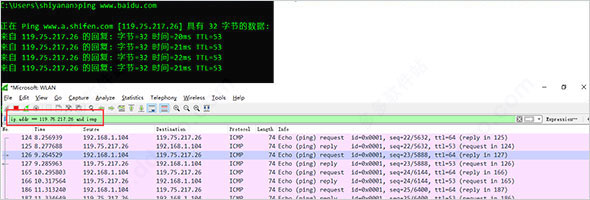

5、執行需要抓包的操作,如ping www.baidu.com;

6、操作完成后相關數據包就抓取到了。為避免其他無用的數據包影響分析,可以通過在過濾欄設置過濾條件進行數據包列表過濾,獲取結果如下。說明:ip.addr == 119.75.217.26 and icmp 表示只顯示ICPM協議且源主機IP或者目的主機IP為119.75.217.26的數據包;

7、如果沒有抓取到想要的數據包,則點擊重新抓取按鈕即可;或者抓取到個人需要的數據包之后,可以點擊紅色的停止按鈕即可;

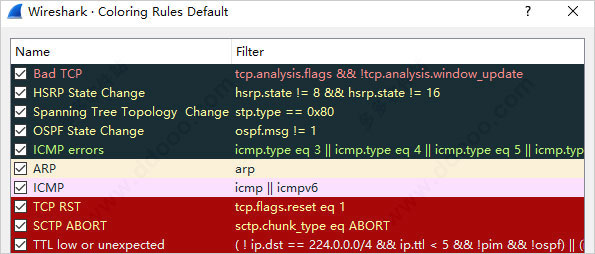

8、數據包列表區中不同的協議使用了不同的顏**分。協議顏色標識定位在菜單欄視圖 --> 著色規則,如下所示。

軟件功能

1、深入檢查數百種協議,一直在增加

2、實時捕獲和離線分析

3、標準三窗格數據包瀏覽器

4、多平臺:在Windows,Linux,macOS,Solaris,FreeBSD,NetBSD和許多其他操作系統上運行

5、捕獲的網絡數據可以通過GUI或TTY模式的TShark實用程序進行瀏覽

6、業界最強大的顯示過濾器

7、豐富的VoIP分析

8、讀取/寫入許多不同的捕獲文件格式:tcpdump(libpcap),Pcap NG,Catapult DCT2000,Cisco Secure IDS iplog,Microsoft Network Monitor,Network GeneralSniffer(壓縮和未壓縮),Sniffer Pro和NetXray,Network Instruments Observer ,NetScreen監聽,Novell LANalyzer,RADCOM WAN / LAN分析器,Shomiti / Finisar Surveyor,Tektronix K12xx,Visual Networks Visual UpTime,WildPackets EtherPeek / TokenPeek / AiroPeek等

9、使用gzip壓縮的捕獲文件可以即時解壓縮

10、可以從以太網,IEEE 802.11,PPP / HDLC,ATM,藍牙,USB,令牌環,幀中繼,FDDI等讀取實時數據(取決于您的平臺

11、對許多協議的解密支持,包括IPsec,ISAKMP,Kerberos,SNMPv3,SSL / TLS,WEP和WPA / WPA2

12、可以將著色規則應用于數據包列表,以進行快速,直觀的分析

13、輸出可以導出為XML,PostScript,CSV或純文本

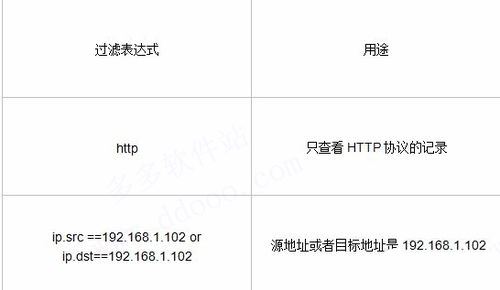

wireshark過濾規則

表達式規則

1、協議過

比如TCP,只顯示TCP協議。

2、IP 過濾

比如 ip.src ==192.168.1.102 顯示源地址為192.168.1.102,

ip.dst==192.168.1.102, 目標地址為192.168.1.102

3、端口過濾

tcp.port ==80, 端口為80的

tcp.srcport == 80, 只顯示TCP協議的愿端口為80的。

4、Http模式過濾

http.request.method=="GET", 只顯示HTTP GET方法的。

5、邏輯運算符為 AND/ OR

常用的過濾表達式

封包列表(Packet List Pane)

封包列表的面板中顯示,編號,時間戳,源地址,目標地址,協議,長度,以及封包信息。 你可以看到不同的協議用了不同的顏色顯示。

你也可以修改這些顯示顏色的規則, View ->Coloring Rules.

例子:

ip.src eq 192.168.1.107 or ip.dst eq 192.168.1.107

或者

ip.addr eq 192.168.1.107 // 都能顯示來源IP和目標IP

Linux上運行的wireshark圖形窗口截圖示例,其他過慮規則操作類似,不再截圖。

ip.src eq 10.175.168.182

提示: 在Filter編輯框中,收入過慮規則時,如果語法有誤,框會顯紅色,如正確,會是綠色。

過濾端口

了解了上面的Wireshark過濾規則之后,接下來小編給大家講解的就是過濾端口,其實這個過濾端口的含義還是比較容易理解的,那么有不懂的用戶可以參考下面小編給大家分享的內容,讓你能夠清楚它的整個使用流程。

例子:

tcp.port eq 80 // 不管端口是來源的還是目標的都顯示

tcp.port == 80

tcp.port eq 2722

tcp.port eq 80 or udp.port eq 80

tcp.dstport == 80 // 只顯tcp協議的目標端口80

tcp.srcport == 80 // 只顯tcp協議的來源端口80

udp.port eq 15000

那么過濾端口范圍:

tcp.port >= 1 and tcp.port <= 80

更新日志

v4.4.5版本

1、Bug修復:

已修復以下錯誤:

GRPC:protobuf_json僅顯示截斷的字符串值。

單擊列標題/標題時Wireshark崩潰。

2、更新的協議支持:

GNW、IPv4、NFAPI和ProtoBuf

v4.4.4版本

一、Bug修復:

已修復以下漏洞:

wnpa-sec-2025-01捆綁協議和CBOR解析器{崩潰、無限循環、內存泄漏}。

已修復以下錯誤:

在捕獲過程中,當顯示過濾器處于活動狀態時對列進行排序時發生崩潰。

OSS Fuzz 384757274:dissect_tcp中的bool值無效。

4.4.2/4.4.3中的測試失敗:Test_sharkd_req_follow_http2。

extcap界面工具欄中的回歸。

單擊統計→對話窗口的TCP選項卡中的外部列會導致崩潰。

FTBFS隨Ubuntu開發(25.04)發布。

當QDCOUNT==0時,DNS enable_qname_stats會導致Wireshark崩潰。

Windows:Android extcap插件失敗,如果2秒內沒有新數據包,則顯示“套接字連接斷開”。

TECMP:狀態消息中生命周期開始的計算錯誤。

MQTT v5.0屬性總長度表示不正確。

TShark不解析自定義“主機”文件中的地址。

JA4指紋不正確,密碼為空。

二、新功能和更新功能

新協議支持

此版本中沒有新協議。

三、更新的協議支持

CESoETH、DNS、IEEE 1609.2、ISOBUS、ITS、MPLS、MQTT、PDU傳輸、RTP、TCP、TECMP、WebSocket和WSMP

四、新的和更新的捕獲文件支持

CLLog、EMS和ERF

五、更新的文件格式解碼支持

此版本中沒有更新的文件格式支持。