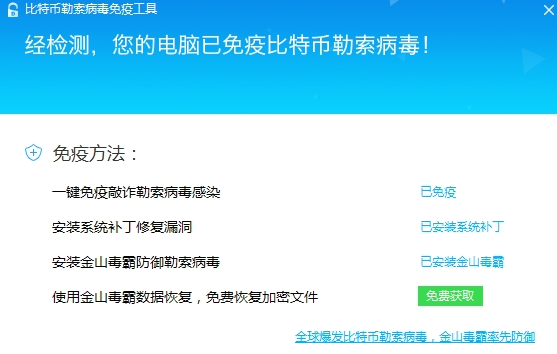

永恒之藍(lán)勒索病大爆發(fā),每個人都人心惶惶,小編在此特別推薦金山毒霸永恒之藍(lán)補(bǔ)丁免疫工具,第一時間監(jiān)測您的電腦安全,免疫比特幣勒索病毒!

病毒特點:

1.由傳統(tǒng)勒索軟件和0day漏洞共同激發(fā)形成。2017年4月14日黑客組織Shadow Brokers(影子經(jīng)紀(jì)人)公布的Equation Group(方程式組織)使用的“網(wǎng)絡(luò)軍火”中包含了該漏洞的利用程序。

2.前期跡象:暗網(wǎng)信息反饋、比特幣近期上漲、黑客組織預(yù)測今年勒索軟件有較高爆發(fā)率

3.潛伏期:時間閥值式潛伏;前期潛伏,閥值后無潛伏

4.爆發(fā)威力大,此前的勒索軟件以社工為主,這次以局域網(wǎng)為主

5.作者目前收到的比特幣,20170513為11.5個,累計138000元6.病毒開關(guān):http://www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com

比特幣勒索病毒預(yù)防措施:

【毒霸查殺WNCRY敲詐者蠕蟲病毒】

【毒霸敲詐者病毒防御攔截WNCRY病毒加密用戶文件】

2.及時更新升級系統(tǒng),微軟在3月份已經(jīng)針對NSA泄漏的漏洞發(fā)布了MS17-010升級補(bǔ)丁,包括本次被敲詐者蠕蟲病毒利用的“永恒之藍(lán)”漏洞,建議用戶盡快升級安裝。

此次利用漏洞影響以下版本的操作系統(tǒng):

Windows XP/Windows 2000/Windows 2003 (微軟已經(jīng)不再提供安全補(bǔ)丁升級服務(wù),建議關(guān)閉445端口)

Windows Vista/Windows Server 2008/WindowsServer 2008 R2

Windows 7/Windows 8/Windows 10

Windows Server 2012/Windows Server 2012 R2/Windows Server 2016

補(bǔ)丁下載地址: https://technet.microsoft.com/zh-cn/library/security/MS17-010(建議根據(jù)系統(tǒng)版本下載安裝對應(yīng)的補(bǔ)丁升級包)

【13微軟MS17-010補(bǔ)丁列表】

3.使用XP和2003版本系統(tǒng)的用戶可以選擇關(guān)閉445端口,規(guī)避遭遇此次敲詐者蠕蟲病毒的感染攻擊。可以參考以下操作步驟。

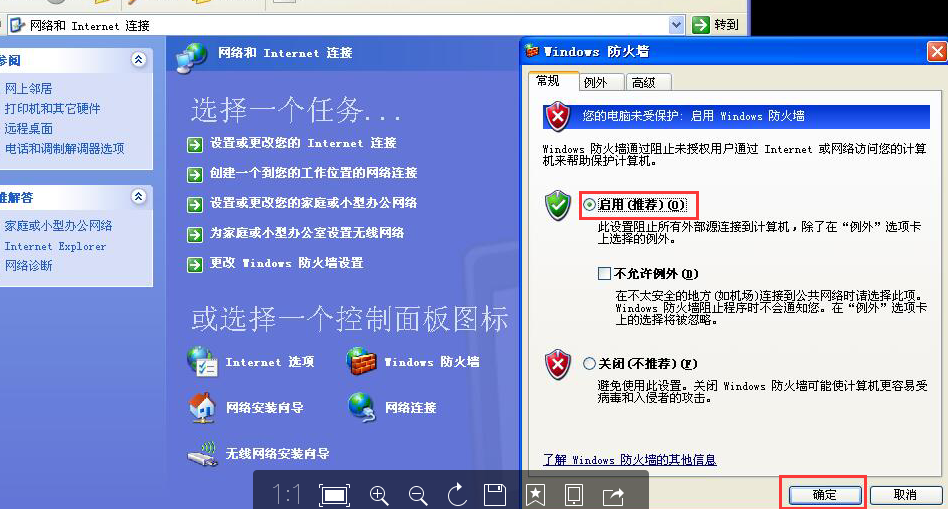

1)開啟系統(tǒng)防火墻保護(hù)。控制面板 —> 安全中心 —> Windows防火墻 —> 啟用。

【14 開啟系統(tǒng)防火墻保護(hù)】

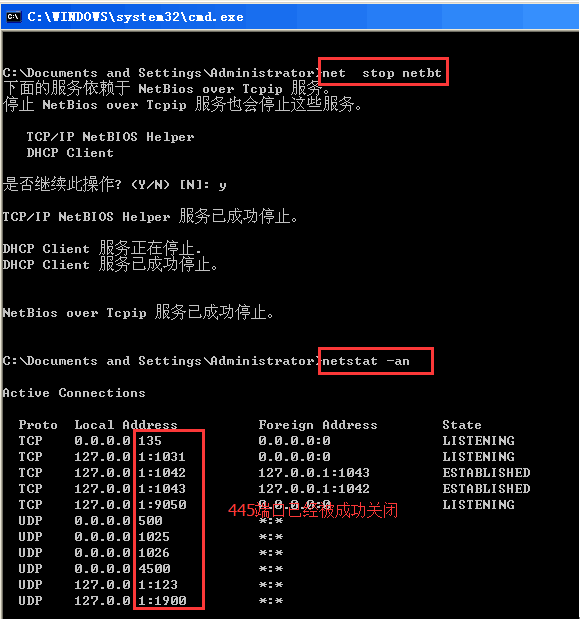

2)關(guān)閉系統(tǒng)445端口。

a)WIN+R 輸入cmd,打開命令行操作窗口,輸入命令“netstat -an”,檢測445端口是否開啟。

b)如上圖假如445端口開啟,依次輸入以下命令進(jìn)行關(guān)閉: net stop rdr / net stop srv / net stop netbt

成功后的效果如下:

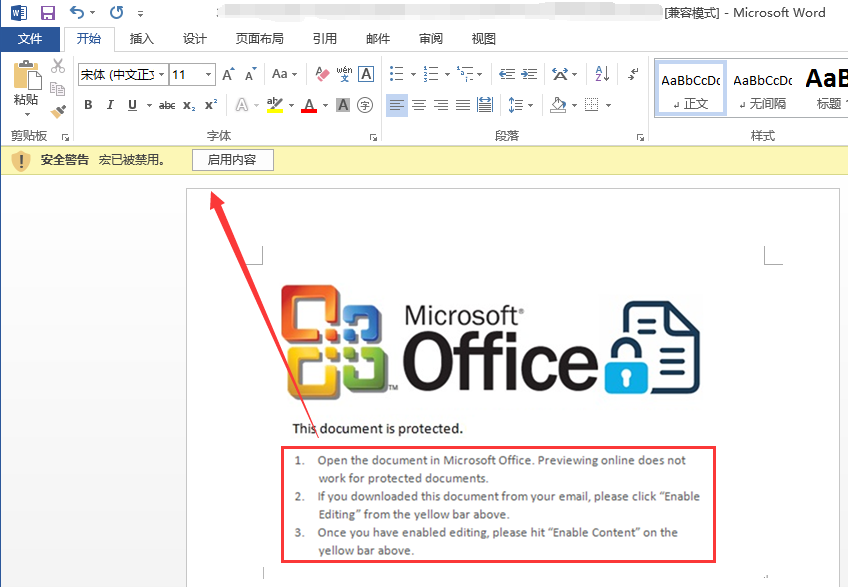

4.謹(jǐn)慎打開不明來源的網(wǎng)址和郵件,打開office文檔的時候禁用宏開啟,網(wǎng)絡(luò)掛馬和釣魚郵件一直是國內(nèi)外勒索病毒傳播的重要渠道。